Durcissement CIS Linux sur la distribution Almalinux

Par Arthur G.

Le 29.07.2025

1. Introduction – Durcissement CIS Linux sur AlmaLinux

Dans le cadre de la sécurisation des systèmes Linux, le Centre for Internet Security (CIS) propose des recommandations reconnues internationalement. Ces benchmarks permettent de renforcer la posture de sécurité des serveurs grâce à des configurations précises et des contrôles rigoureux. La distribution AlmaLinux, orientée entreprise et compatible avec RHEL, intègre nativement plusieurs profils de sécurité dont celui du CIS level 2, conçu pour les environnements critiques. Ce guide présente la procédure détaillée de création et de durcissement d'une machine virtuelle AlmaLinux, conforme aux exigences du profil CIS level 2. Nous y aborderons :

- Les choix d’installation initiaux (langue, clavier, timezone)

- La configuration du compte ROOT et des utilisateurs

- Le partitionnement spécifique pour valider le profil de durcissement

- La mise à jour du système

- Les vérifications de sécurité essentielles (SELinux, pare-feu, configuration disque)

Cette procédure permet de poser les bases d’un serveur robuste, capable de répondre aux standards de conformité et de sécurité dans des contextes exigeants.

2. Installation Almalinux

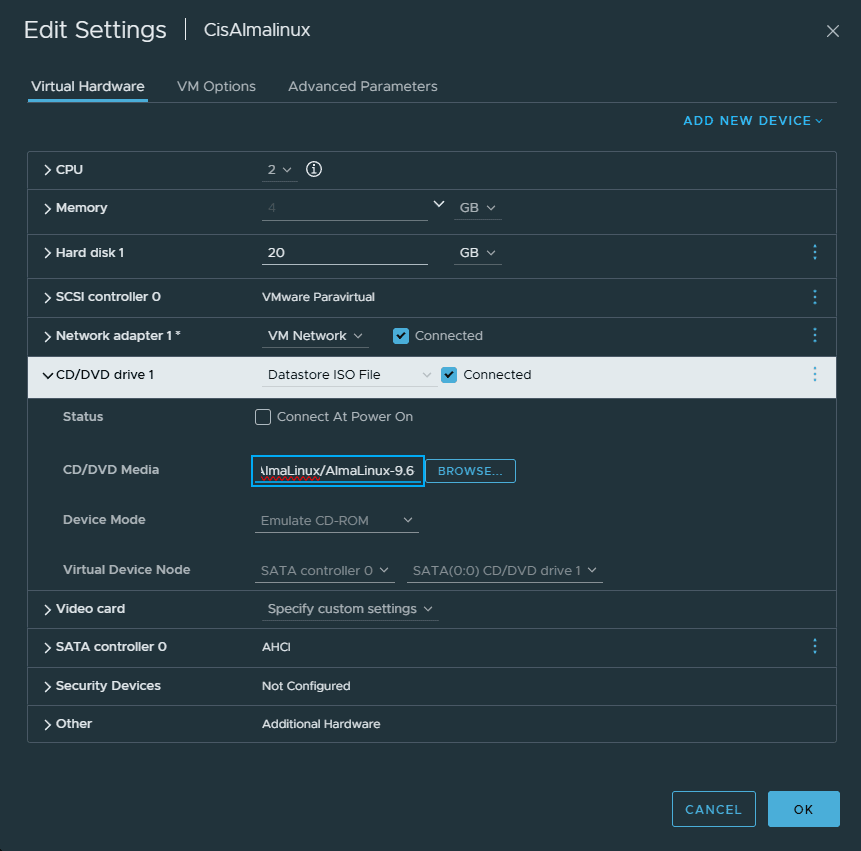

2.1. Création d’une machine virtuelle avec VMWare

La création de la machine virtuelle s’effectue dans un environnement VMWare. La puissance des composants doit être adaptée en fonction de vos besoins.

2.2. Sommaire d’installation

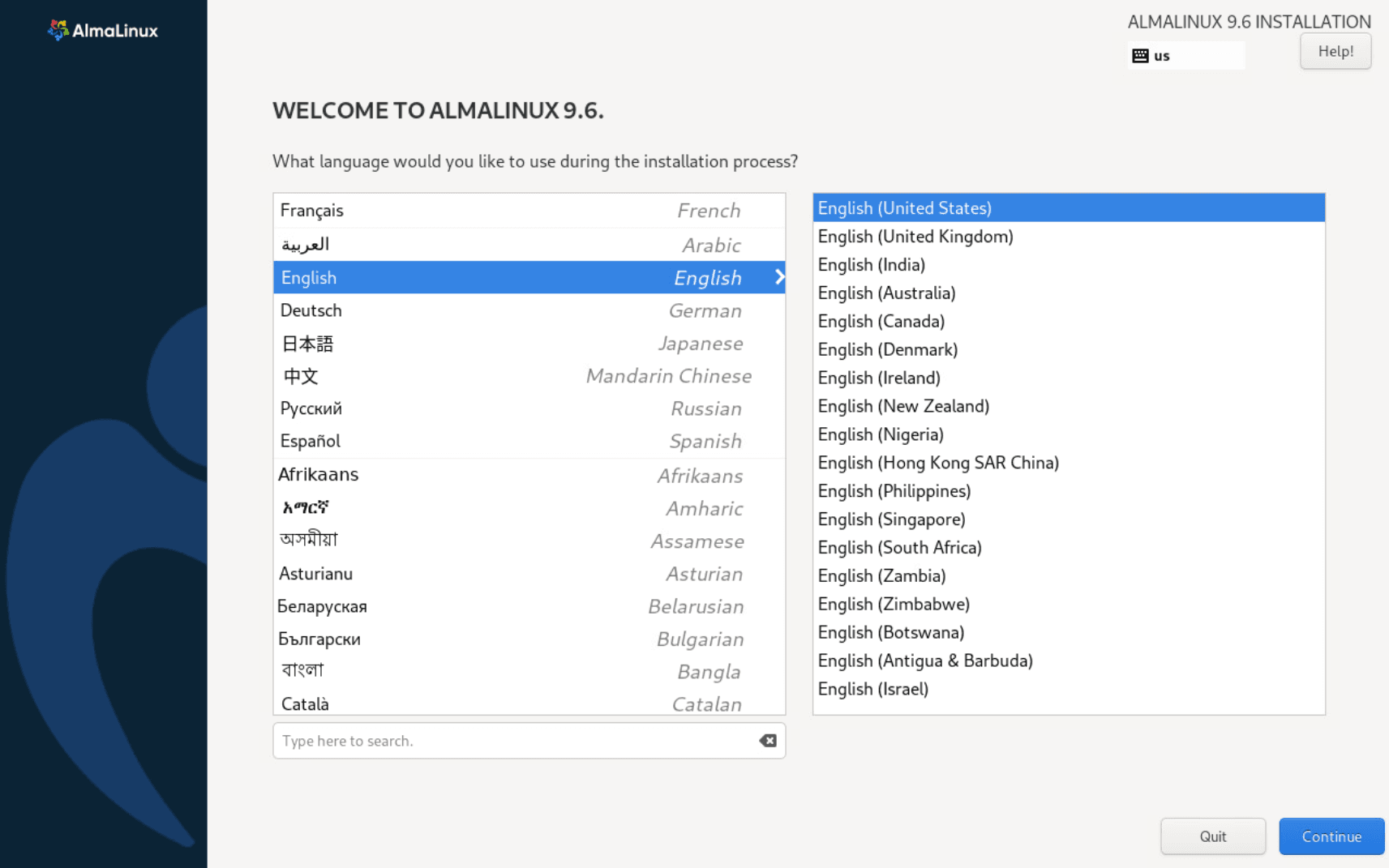

Il est recommandé de sélectionner l’anglais comme langue d’installation. Cela permet de réduire les risques de bugs lors d’un éventuel benchmark CIS, notamment avec des outils comme Wazuh. En effet, certaines informations en français pourraient perturber l’analyse.

2.3. Sommaire d’installation

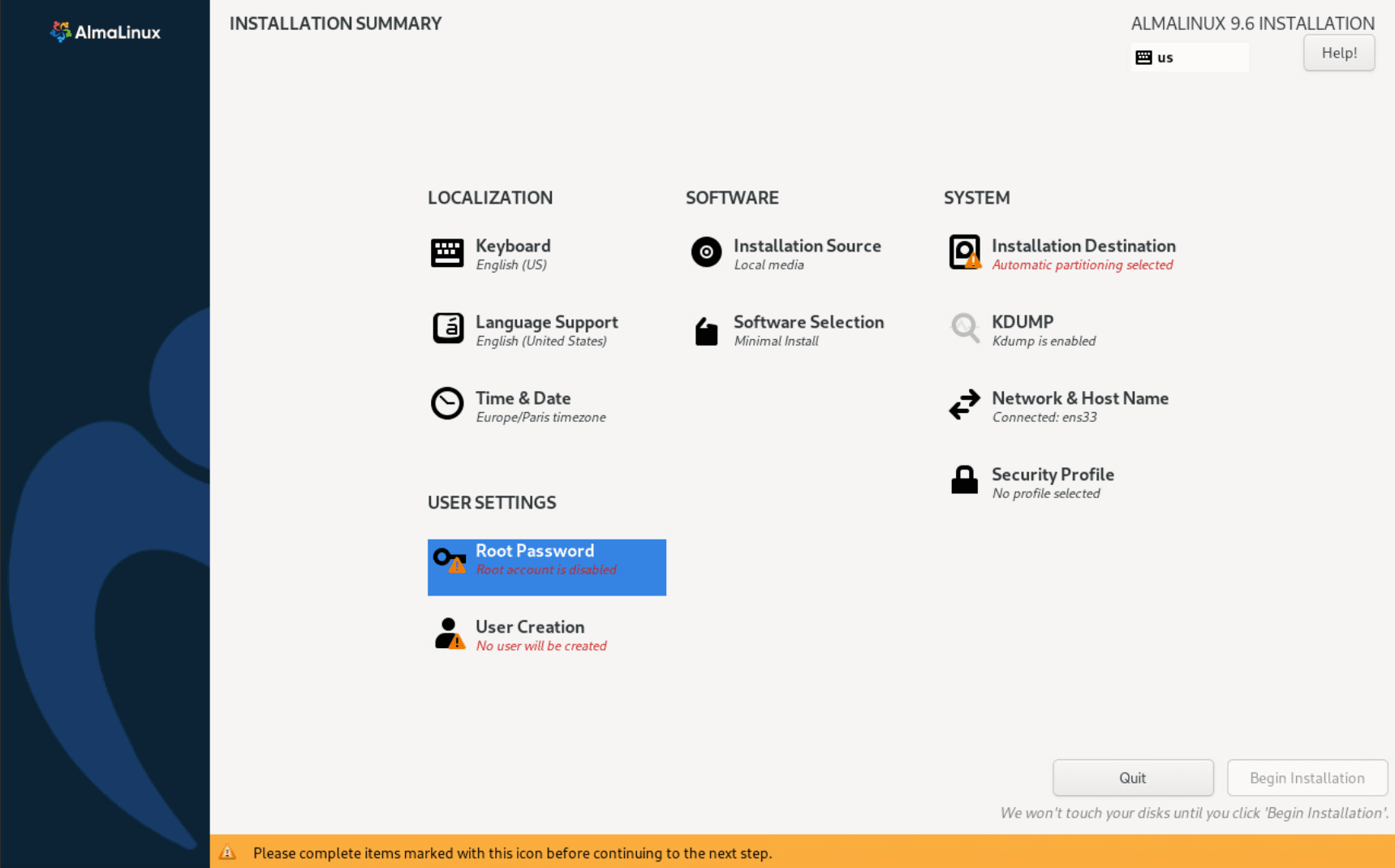

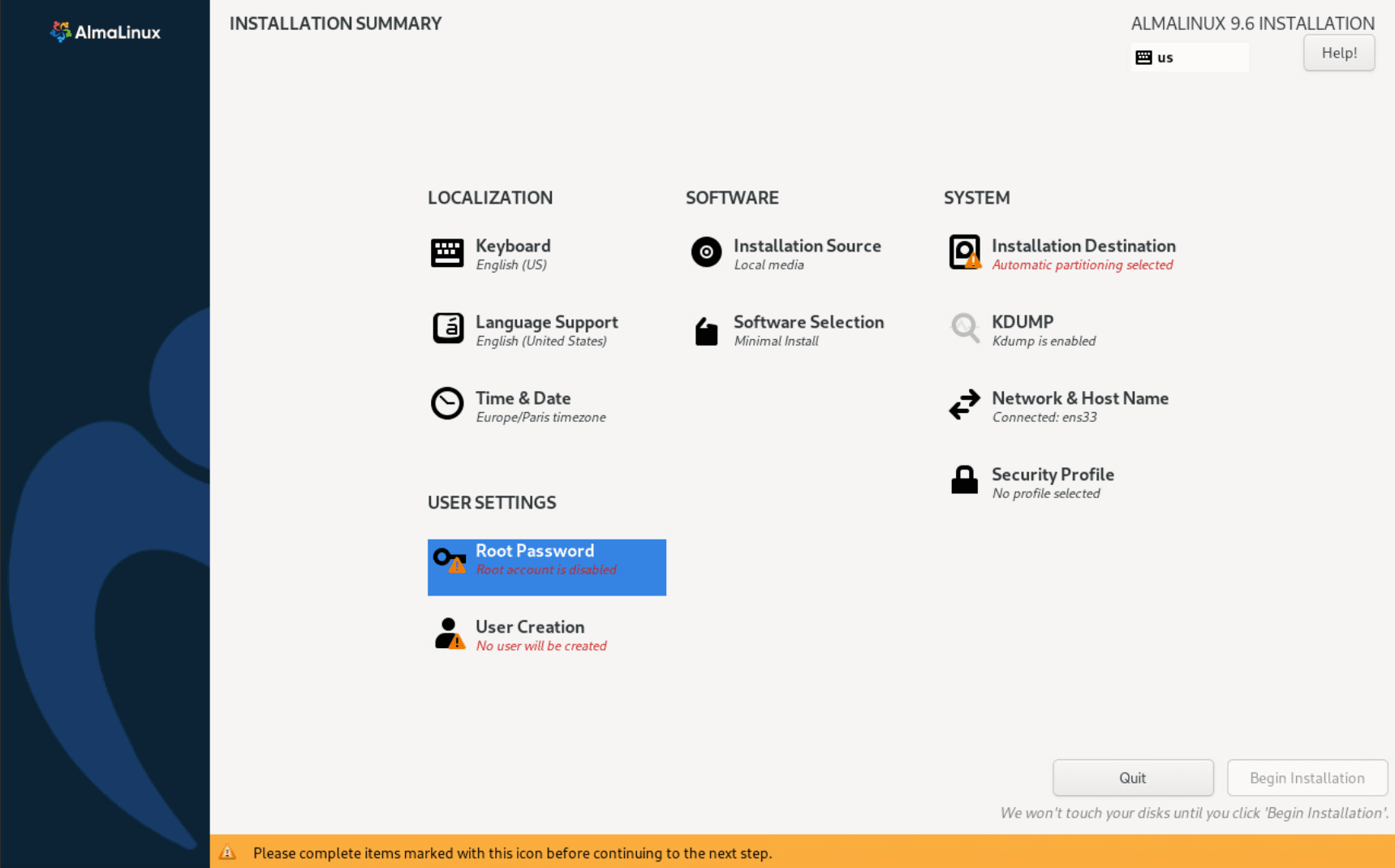

Une fois sur l’écran du sommaire :

- Vérifiez la disposition du clavier pour éviter les erreurs lors de la création des mots de passe.

- Sélectionnez le bon fuseau horaire.

- Rendez-vous ensuite dans les paramètres utilisateurs, en commençant par ROOT.

2.4. Compte ROOT

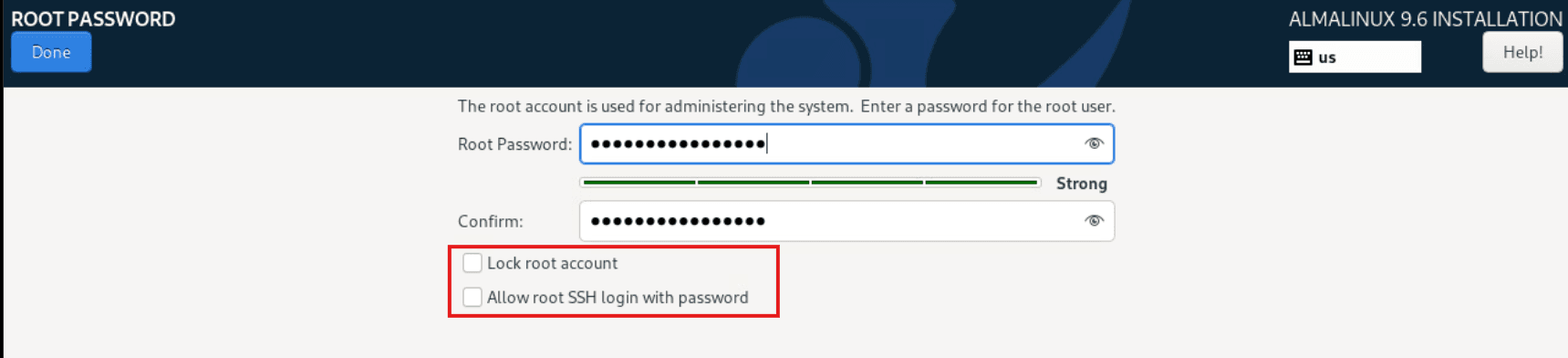

• Le mot de passe du compte ROOT doit contenir au minimum 16 caractères.

• Dans les environnements critiques, il est fortement conseillé de verrouiller le compte ROOT en cochant l’option dédiée.

• Il ne doit jamais être accessible via SSH.

• Une fois cette étape terminée, créez un utilisateur dédié pour accéder à la machine.

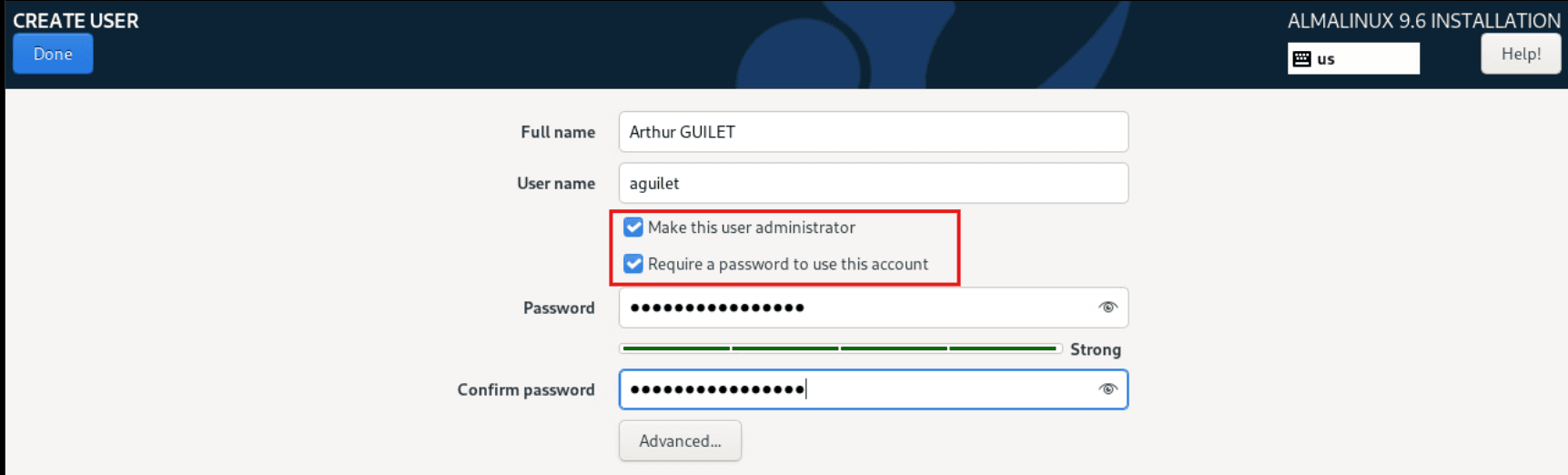

2.5. Compte Utilisateurs

• Utilisez des pseudos pour les comptes SSH.

• Vous pouvez temporairement accorder les droits d’administrateur à cet utilisateur le temps de l’installation.

• Une fois la configuration terminée, restreignez ses privilèges pour sécuriser l’environnement.

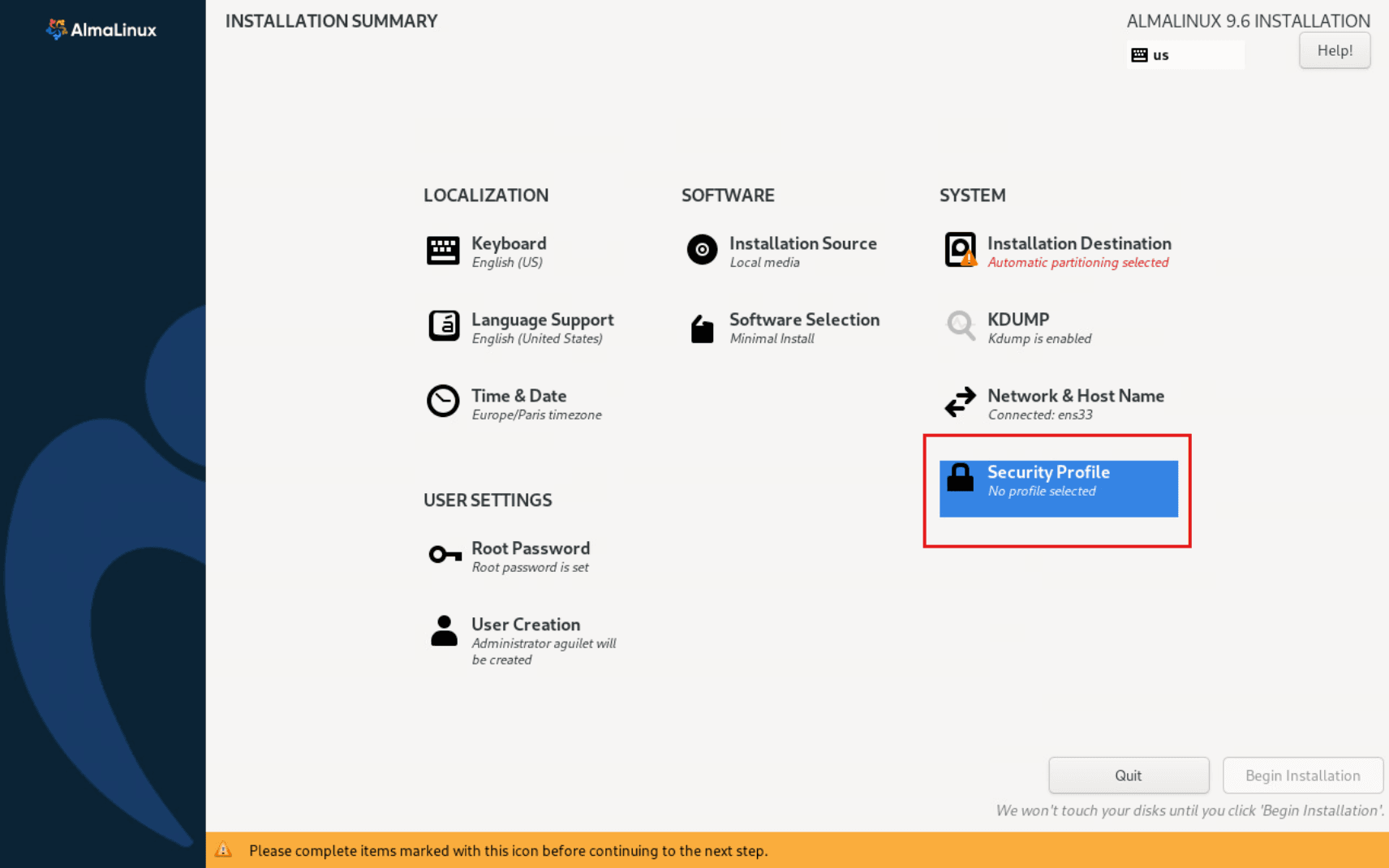

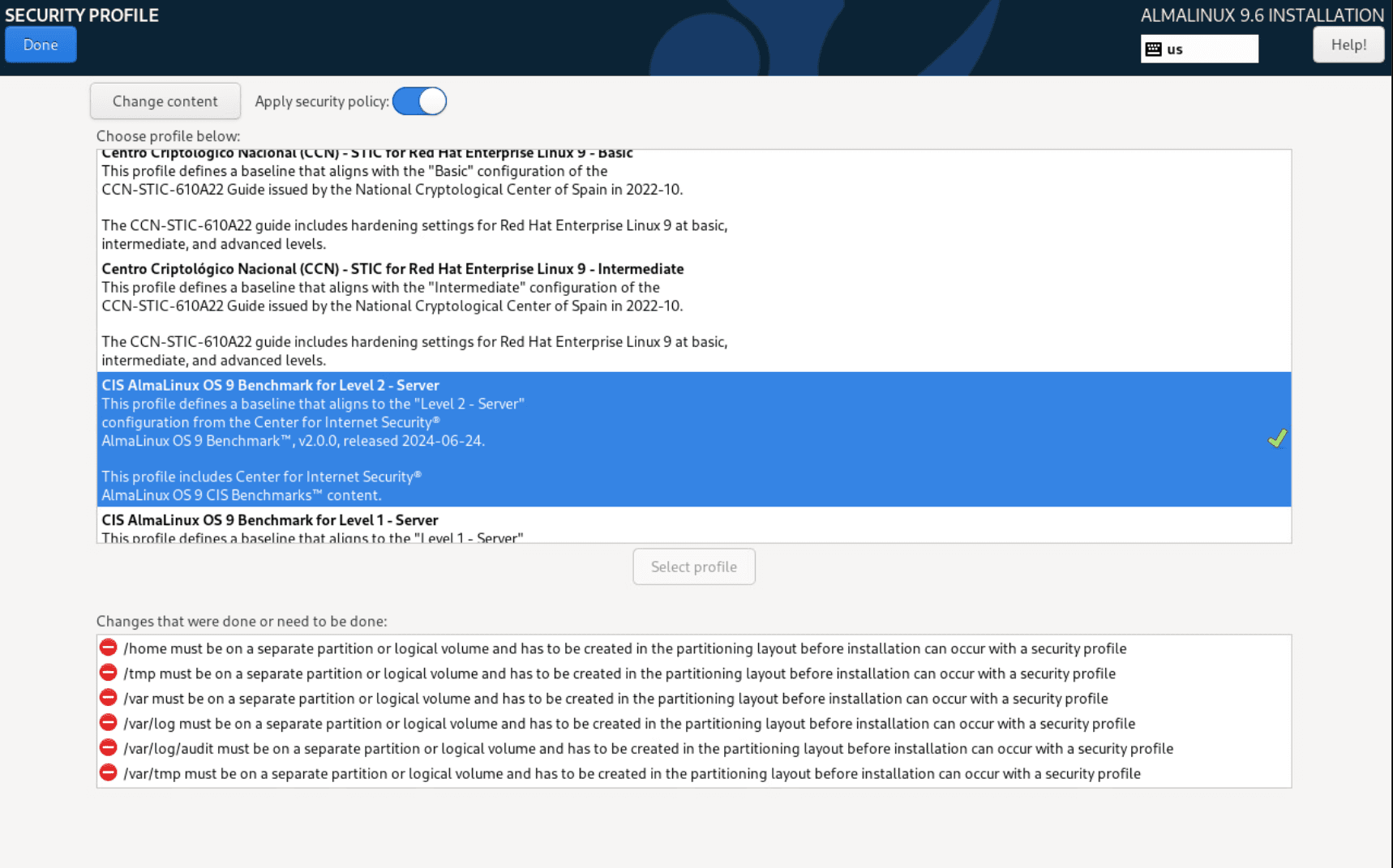

2.6. Sélection du profil de sécurité de durcissement

L’un des avantages d’AlmaLinux est l’intégration native de profils de durcissement. D’autres distributions proposent également des options similaires.

Dans cet exemple, nous sélectionnons le profil CIS niveau 2 pour serveurs.

Il existe de nombreux autres profils, comme ceux de l’ANSSI (BP-028), qui demandent une solide expérience en durcissement Linux.

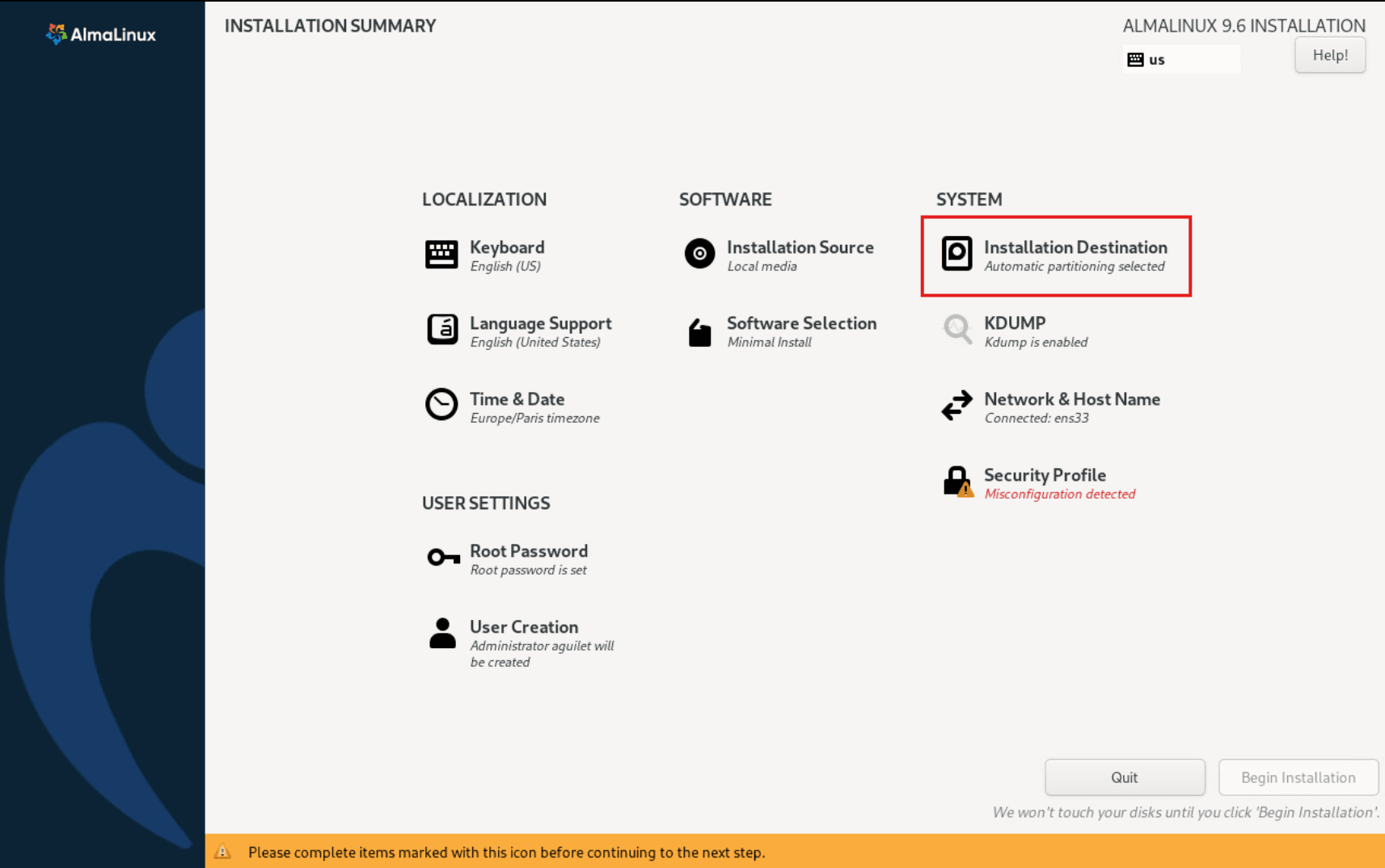

Une fois le profil choisi, une alerte sur les partitions peut apparaître : il est donc nécessaire de les ajuster pour valider le profil. Passons à l’étape du partitionnement

Dans cet exemple, nous sélectionnons le profil CIS niveau 2 pour serveurs.

Il existe de nombreux autres profils, comme ceux de l’ANSSI (BP-028), qui demandent une solide expérience en durcissement Linux.

Une fois le profil choisi, une alerte sur les partitions peut apparaître : il est donc nécessaire de les ajuster pour valider le profil. Passons à l’étape du partitionnement

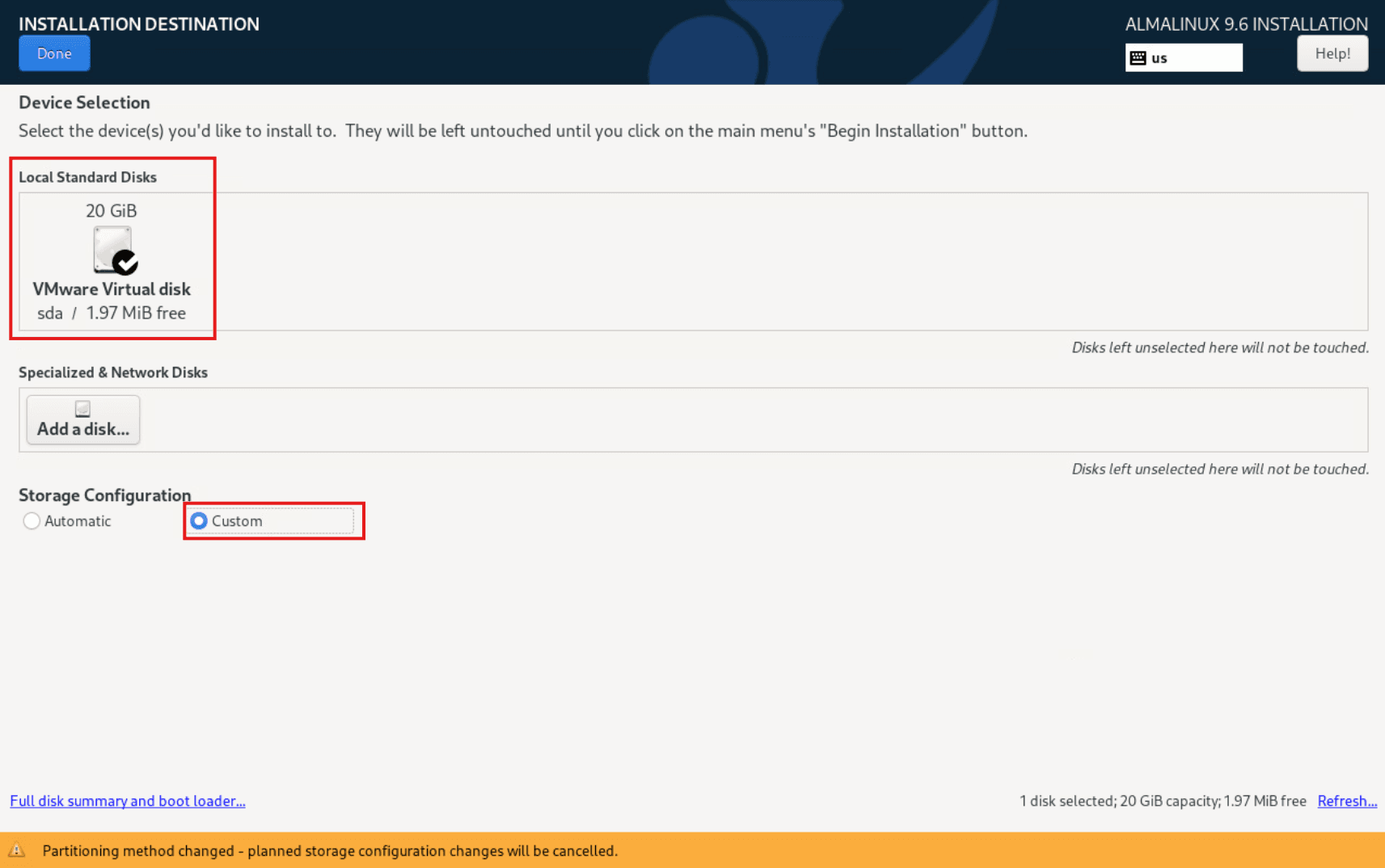

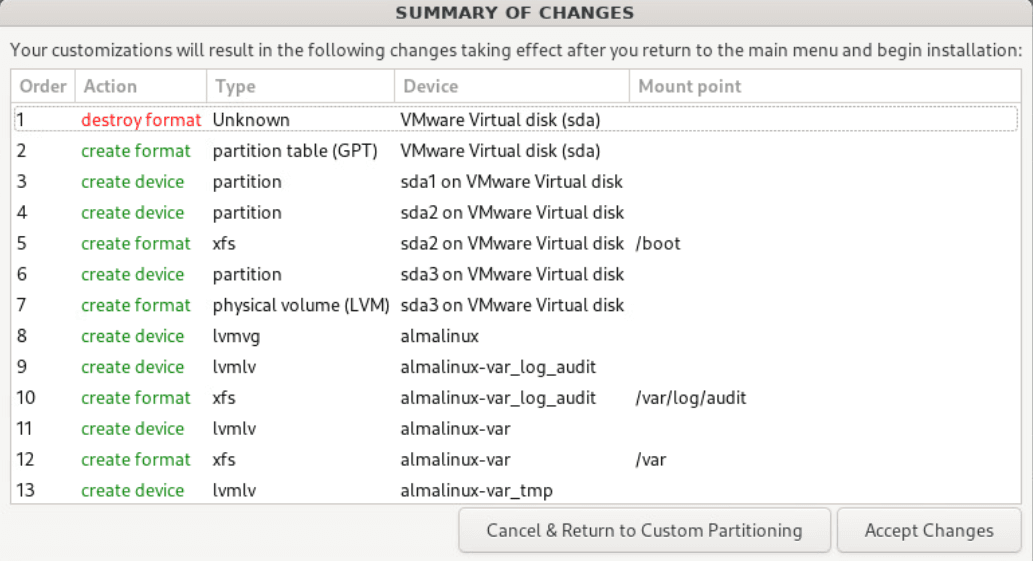

2.7. Partitionnement pour le profil CIS level 2 server

• Dans les options d’installation, désactivez le partitionnement automatique et passez en manuel.

• Sélectionnez le disque d’installation.

• Choisissez une configuration personnalisée (custom) et cliquez sur "Done"

• Choisissez une configuration personnalisée (custom) et cliquez sur "Done"

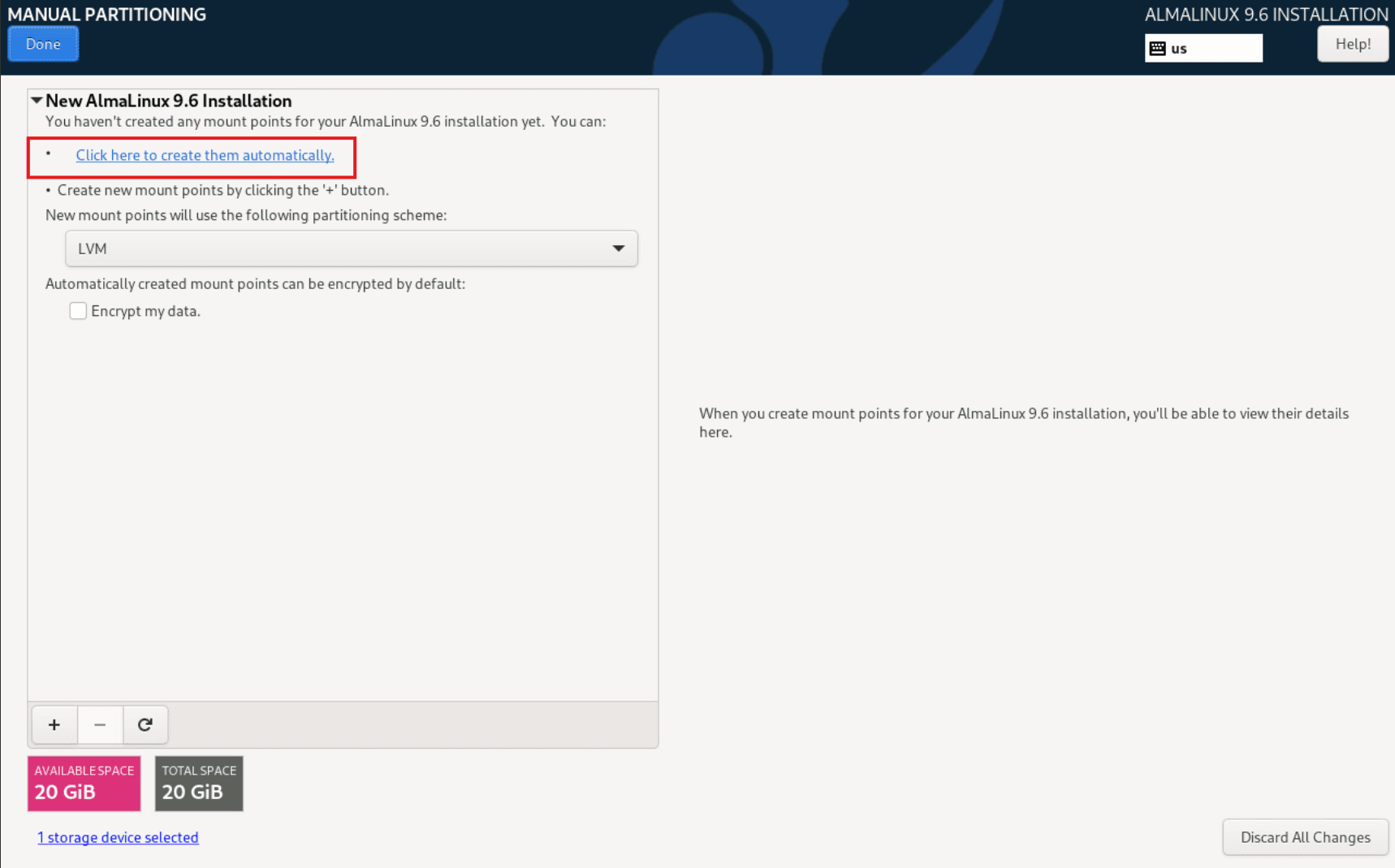

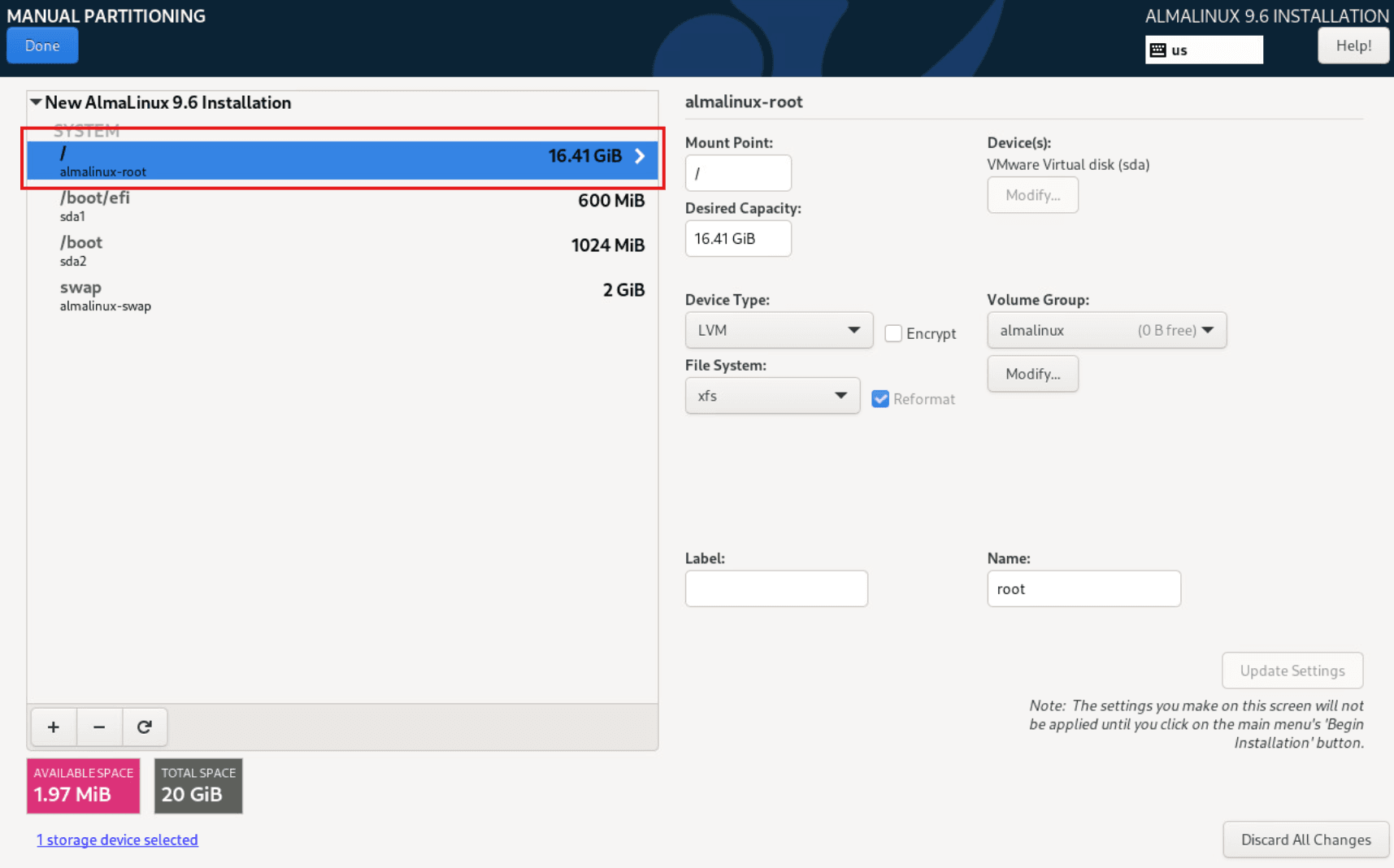

2.8. Création des partitions

Utilisez l’option de création automatique pour générer 3 des 10 partitions requises.

Supprimez ensuite la partition racine / pour ajouter les partitions manquantes.

Supprimez ensuite la partition racine / pour ajouter les partitions manquantes.

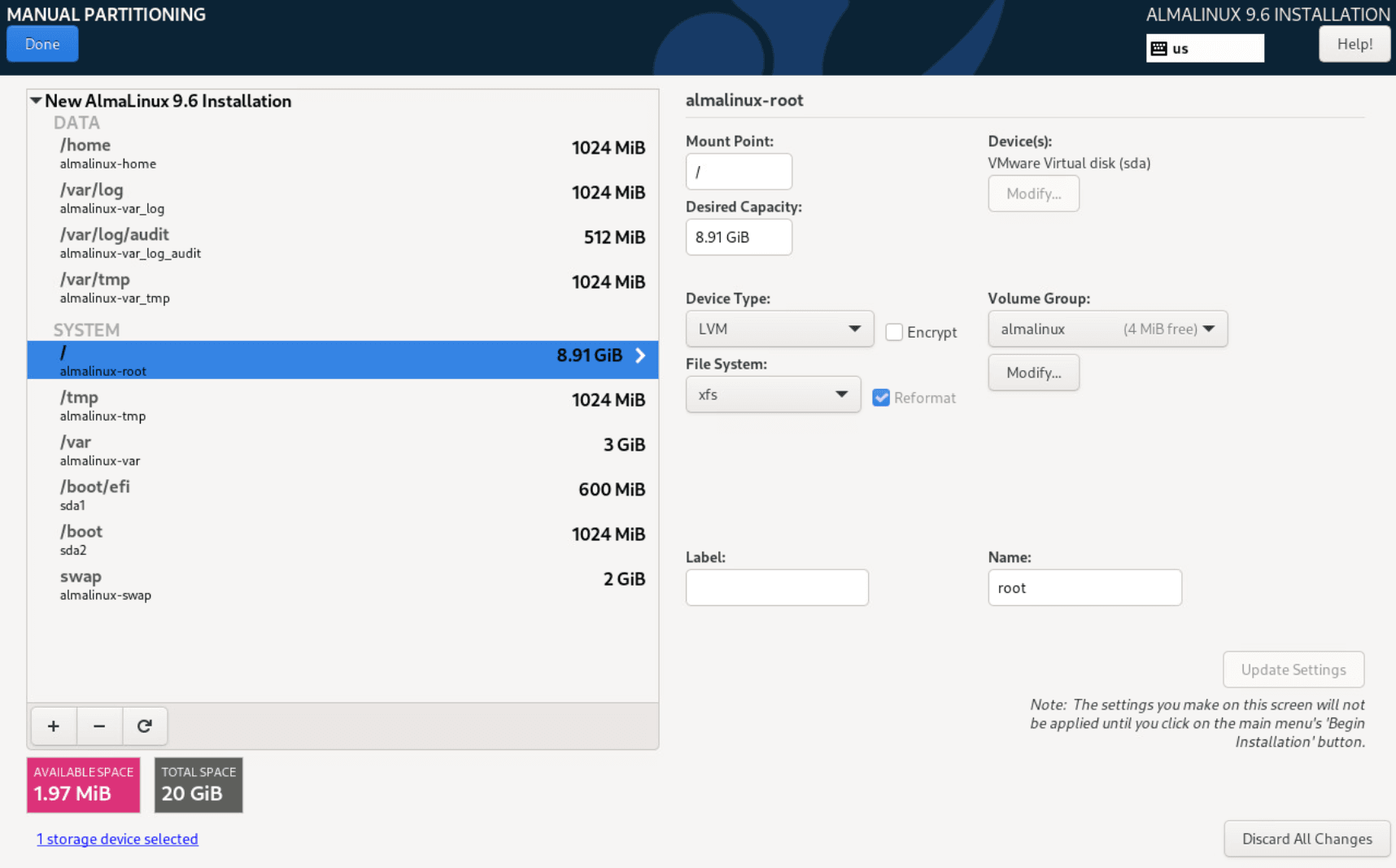

Pour un disque de 20 Go, le profil CIS level 2 nécessite 10 partitions aux tailles bien spécifiques.

Si vous utilisez une autre capacité, vous pouvez demander à une IA de recalculer les tailles selon votre disque. Une fois les partitions modifiées, le profil passe au statut "valide".

Pour un disque de 20 Go, le profil CIS level 2 nécessite 10 partitions aux tailles bien spécifiques.

Si vous utilisez une autre capacité, vous pouvez demander à une IA de recalculer les tailles selon votre disque. Une fois les partitions modifiées, le profil passe au statut "valide".

Pensez à configurer une IP statique pour faciliter l’accès SSH après l’installation

Pensez à configurer une IP statique pour faciliter l’accès SSH après l’installation

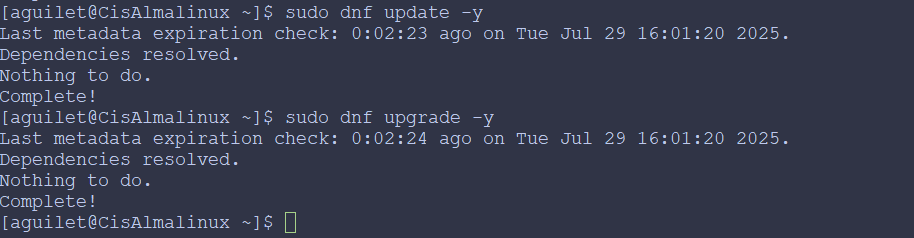

2.9. Mise à jour des paquets Alamalinux

Une fois connecté en SSH : • Passez à une authentification par clé SSH (voir l’article dédié si besoin). • Lancez ensuite les commandes suivantes :

sudo dnf update -y

sudo dnf upgrade -y

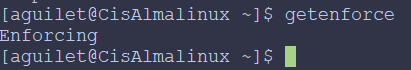

2.10. Vérification du SELinux, firewall et du disque

Vérifiez que le durcissement est bien en place : • SELinux doit être actif en mode Enforcing :

getenforce

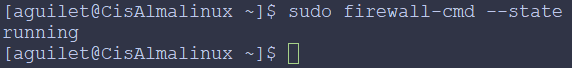

• Le pare-feu doit être actif :

• Le pare-feu doit être actif :

sudo firewall-cmd --state

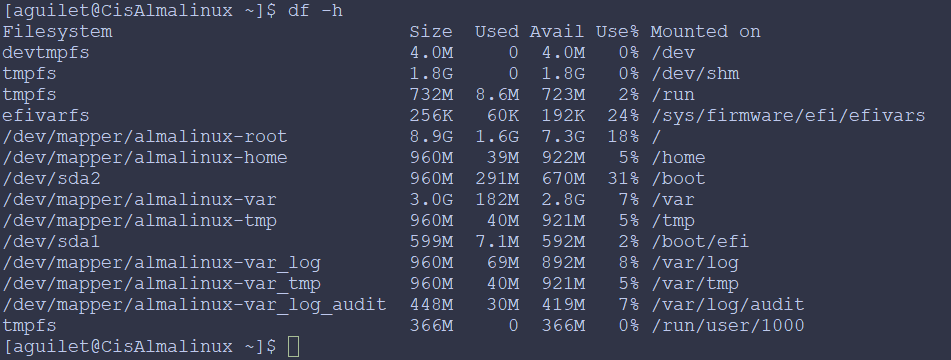

• Enfin vérifiez également le partitionnement du système

df -h

Si vous devez installer des services :

• Passez temporairement SELinux en mode Permissive.

• Ouvrez uniquement les ports nécessaires dans le pare-feu.

• Une fois les services opérationnels, repassez SELinux en Enforcing.

En cas de problème d’accès, demandez à une IA les commandes de permission SELinux adaptées à votre service.